Se define hacking ético como la actividad de búsqueda de vulnerabilidades mediante la utilización de pen test (pruebas de penetración informáticas) en las redes de una organización. Su finalidad es prevenir esas vulnerabilidades. Previenen los posibles fallos de seguridad y para mitigar los daños, priorizan los riesgos y verifican el cumplimiento de la normativa vigente.

Debido a la evolución de los ciberataques, las empresas privadas y los gobiernos han implementado el hacking ético como herramienta de prevención, control y mitigación de incidentes.

¿En qué se miden los daños causados?

- En términos monetarios.

- En el impacto de la imagen pública.

- En la falta de confianza que esta situación puede generar en sus clientes.

¿Cuál es el origen de los ataques?

- De otros países

- Grupos de cibercriminales, ciberterroristas…

- Desde dentro de la misma red corporativa o institucional, incluso a veces de sus propios colaboradores.

El hacking ético puede enfocarse desde dos vertientes:

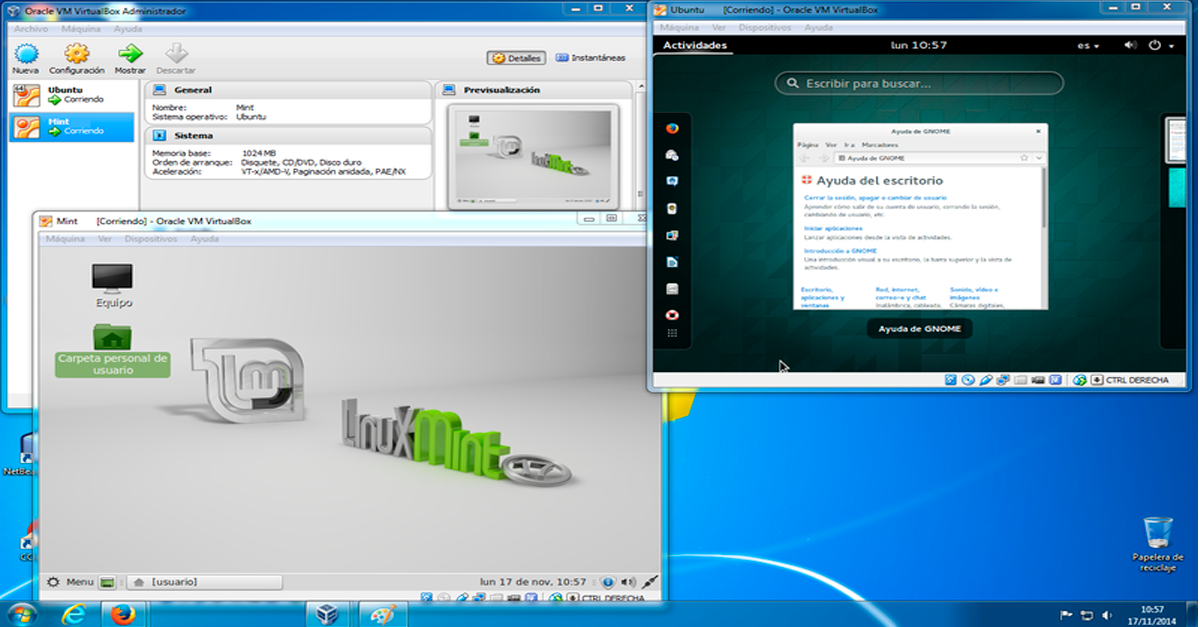

- Prestación de servicios que permitan detectar fallos en los sistemas a través de pen test.

- Servicio de formación y capacitación de los empleados, a cargo de personal externo de la empresa, para que puedan detectar y prevenir estos ataques y robos de información.

Beneficios:

- Para usuarios/particulares: favorece el uso de herramientas y sistemas digitales que las empresas ponen a su disposición.

- Para las empresas: protección de los activos empresariales sin poner en riesgo su imagen ni la confidencialidad de datos.

- Para la Administración Pública: herramienta clave en la seguridad de sus sistemas y lucha en contra del ciberterrorismo.

Tipos de hacking ético:

- Externo caja blanca: se analizan todas las posibles brechas de seguridad mediante la información previamente proporcionada. Como resultado se obtiene un amplio informe en el que se incluyen recomendaciones.

- Externo caja negra: igual que el anterior pero sin disponer de información previa.

- Interno: analiza la red interna de la empresa para identificar la intrusión.

- De aplicaciones web: simula ataques reales a determinadas aplicaciones.

- De sistemas de comunicaciones: analiza la seguridad de las telecomunicaciones y la disponibilidad de los sistemas de comunicaciones.

- VoIP: se analizan los riesgos de seguridad derivados de la conversión entre redes de voz y datos.

- Test de denegación de servicio: se analiza el grado de solidez de un servicio ante la agresión de un atacante local o remoto.

Principales clientes:

- Infraestructuras críticas.

- Empresas con alta madurez tecnológica.

- Empresas con grandes sistemas de información y de gestión de datos.

- Gobierno y Administraciones Públicas.

- Pymes.

Caso de éxito:

La Asociación Nacional de Profesionales del Hacking Ético, ANPHacket, reúne a hackers éticos, juristas expertos en derecho informático y fuerzas de seguridad. Su finalidad es fomentar la colaboración y el intercambio de información para luchar contra el cibercrimen y participar en actividades que promuevan la imagen del hacking ético como herramienta para garantizar la seguridad de los estados y empresas.