Nmap es una aplicación multiplataforma (nmap para Linux y Mac; ZenMap para Windows) que permite rastrear puertos, descubrir hosts activos, analizar mediante scripts las versiones de los servicios e incluso determinar el sistema operativo que corre en un host.

Gracias a Nmap podemos descubrir vulnerabilidades en un sistema, escaneando los puertos abiertos del mismo, identificando posteriormente a que servicio corresponde y tratando de averiguar si existe un exploit para ese servicio expuesto.

La sintaxis del comando nmap es la siguiente:

nmap [Tipo_escaneo][Opciones]{Dirección_ip} #entre [] los comandos opcionales

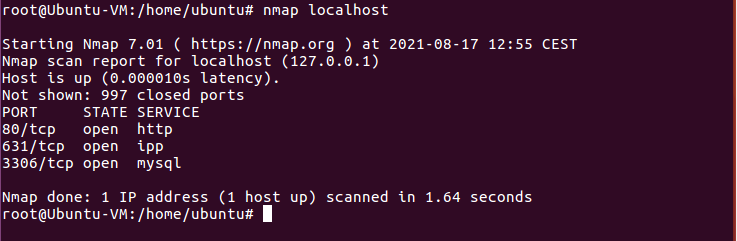

De tal modo que si queremos realizar un escaneo para descubrir puertos abiertos en nuestro ordenador (ip: localhost) tecleamos:

Y realizará un escaner básico de los primeros 1000 puertos (para incluir los 65536 que existen modifica el comando anterior por el de nmap -p- localhost)

Te indicará el número de puerto, su estado, y el servicio que corre sobre él.

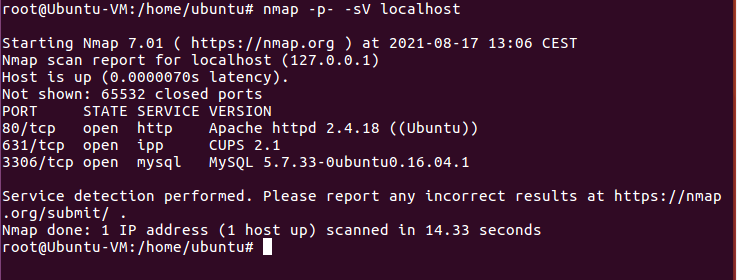

Información sobre los Servicios

Si deseas obtener más datos del servicio (como el nombre, versión, etc) añade la opción -sV

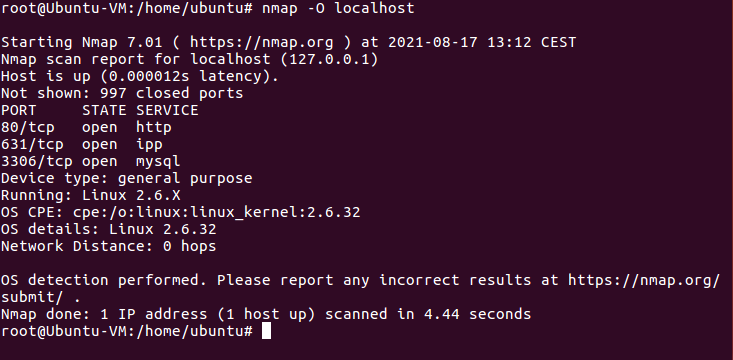

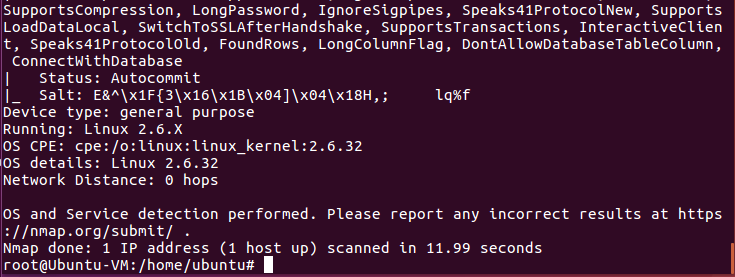

Información sobre el sistema operativo

Para detectar el sistema operativo que corre un determinado host tecleamos la opción -O

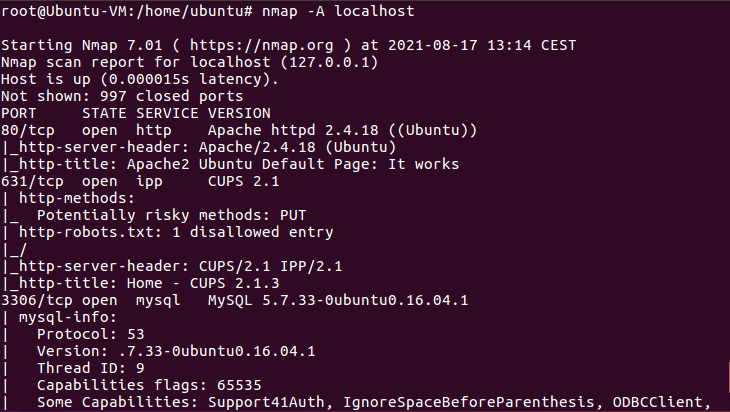

Para realizar un escaneo del sistema operativo junto a los servicios que corre y sus versiones la opción –A (escaneo muy agresivo)

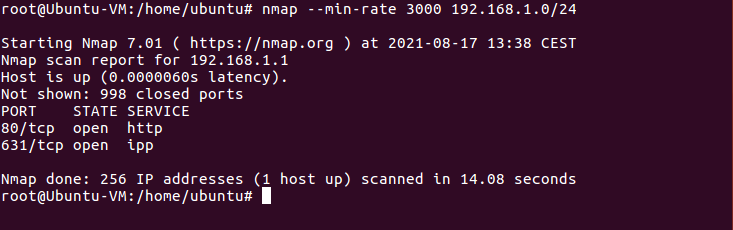

Escanear una red completa

Para escanear todos los servicios existentes en una red sería (–min-rate 3000 sirve para enviar no menos de 3000 paquetes por segundo para acelerar la búsqueda)

Con ello descubrirá todos los puertos abiertos dentro de una red.

Scripts en nmap

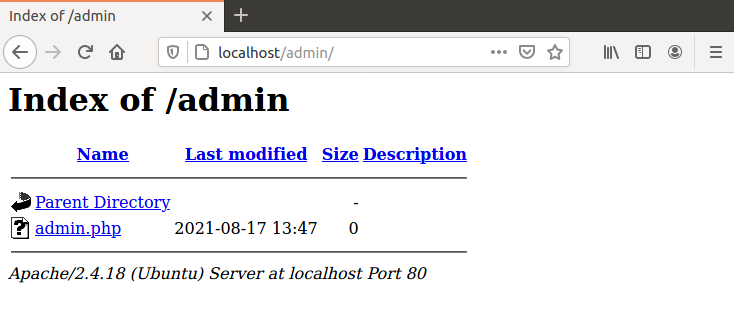

Dentro del comando nmap se esconden un gran repertorio de scripts. Algunos de los más usados es el descubrir carpetas en un servidor de páginas web. La posibilidad de encontrar carpetas o archivos críticos de configuración o de administración del sitio podrían revelar información relevante para vulnerar el sistema.

En un servidor de páginas web (ip localhost) podríamos probar el siguiente comando:

El script http-enum trata de localizar mediante diccionario las posibles carpetas y/o archivos más comunes en un servidor web.

Y descubrimos la existencia de una carpeta /admin/ un archivo /admin/admin.php y carpetas que podrían interesar como la de /server-status/.

Tecleando en un navegador localhost/admin y si no tuviera bien implementado la configuración del servidor web, podríamos acceder al contenido de la carpeta /admin/ como ocurre en este caso.

También incluye un set de scripts que prueba todas las vulnerabilidades dentro de su repertorio (vulnerabilidades ssh, sql-inject, smtp, snmp, mysql, http, etc…) tecleando las opciones –script vuln.